網絡訪問控制

本文介紹了網絡訪問控制的三種通用方式:安全組、網絡ACL和云防火墻,用戶可以根據云資源使用情況選擇一種或多種,確保網絡資源的訪問符合安全策略。

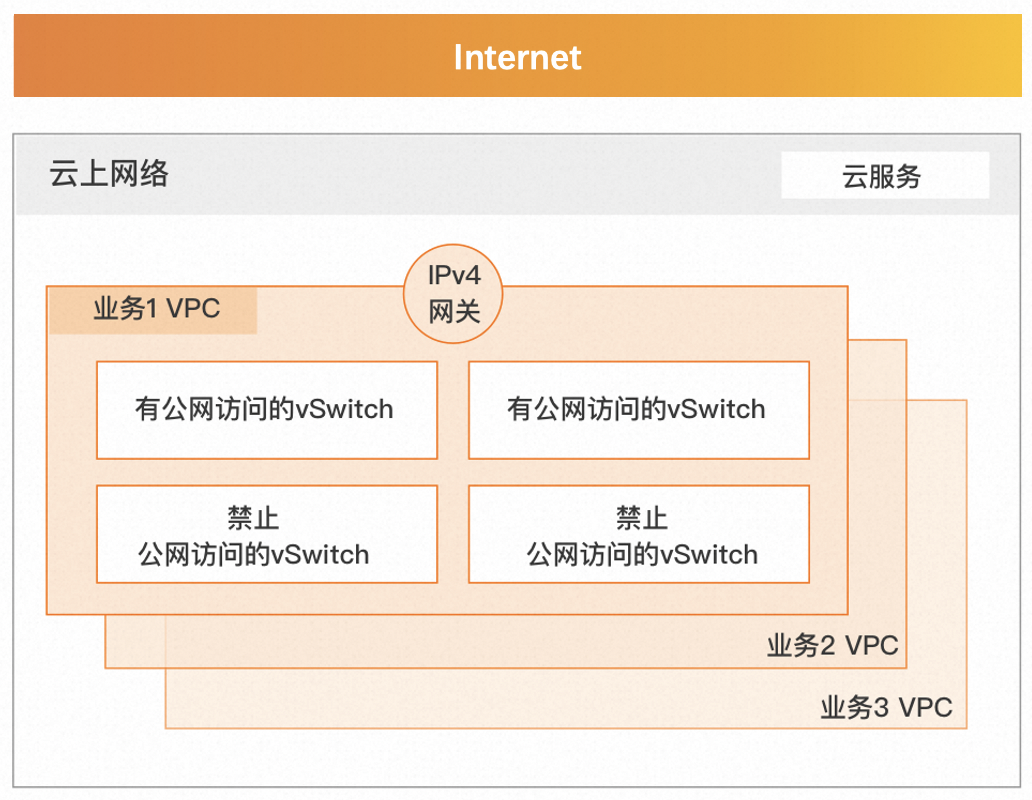

上云之后第一步就是規劃好網絡架構與管理網絡暴露面,您應該充分使用云上網絡技術進行靈活的業務組網,在保障業務正常功能的前提下,最小化地縮小網絡暴露面,降低安全風險。網絡分層模型可以參考下圖:

VPC是您需要使用的最基本能力,它構建了隔離的網絡環境,用于部署不同的業務系統。建議不同產品、不同的業務部署在不同VPC。網絡ACL(Network Access Control List)是VPC中的網絡訪問控制功能。您可以自定義設置網絡ACL規則,并將網絡ACL與交換機綁定,實現對交換機中云服務器ECS實例流量的訪問控制。

網絡隔離不僅要限制邊界間的訪問,還應當以零信任的角度,不單純依賴網絡邊界。云上同一邊界、同一網絡區域內也應當實施充分的網絡隔離,如通過安全組限制不同ECS實例間的網絡訪問。您還應當分辨業務是否具備訪問公網的需求,若不存在訪問公網的需求,應當將實例掛載到沒有互聯網路由的vSwitch上。

阿里云還提供了云防火墻等安全產品,幫助企業應對更高階更復雜的攻擊。這些原生安全能力,既滿足了企業默認安全的需求,又滿足了企業快速擴展的需求。

關于安全組、網絡ACL、云防火墻的關系,可以參考:

安全組 | 網絡 ACL | 云防火墻 | |

作用范圍 | 直接綁定到ECS實例或其它云資源上,主要用于控制單個實例的出入流量 | 應用于 VPC 子網級別,控制進出整個子網的流量 | 為整個VPC或特定的VPC之間提供統一的安全策略管理 |

工作原理 | 對 IP、端口、協議等規則的精確匹配 | 對 IP、端口、協議等規則的精確匹配 | 具備深度包檢測(DPI)能力,可以對流量的內容進行更細致的分析和過濾 |

應用場景 | 簡單應用或基礎防護 | 復雜的企業級安全策略及應用層防護 | |

一、使用安全組管理實例的出入流量

安全組是一種虛擬防火墻,能夠控制ECS、RDS、SLB 等多種類型實例的出入站流量。安全組入方向規則控制實例的入站流量,出方向規則控制實例的出站流量。

(一)安全組配置規劃

在阿里云,一臺實例最多可以加入五個安全組,一個安全組最多可以包括200條安全組規則,所以一臺實例可能同時應用上千條安全組規則。因此建議在配置安全組規則之前,先明確所有實例的訪問限制,提前規劃好每一條規則和覆蓋的應用/實例,避免因臨時添加的規則過多,增加管理的復雜度。

(二)安全組配置原則

使用安全組時,建議遵循參考以下原則

最小范圍開放原則:選擇開放具體的端口,如80端口等;避免設置0.0.0.0/0作為授權對象;不需要公網訪問的資源不必提供公網IP;

按角色細化權限管理:安全組是從網絡訪問的維度規劃的業務角色,組內實例是角色扮演者。實例不能扮演過多角色,因此也不建議加入太多組。不使用一個安全組管理所有應用,也要避免為每臺實例單獨設置一個安全組;

變更前必須測試:修改線上的安全組之前,應該先克隆一個安全組,再在克隆的安全組上進行調試,以避免直接影響線上應用;

配置安全組審計:對安全組規則的合規性進行審計,并將審計結果投遞到日志服務SLS中,當賬號下的安全組規則有不符合審計規則的變更時,用戶能夠通過日志服務SLS收到告警通知;

限制 RAM 用戶權限:限制RAM子賬戶創建和引用存在安全風險的安全組,確保新創建的安全組均符合安全基線和要求,實現安全組規則的常態化治理;

維護好每一條規則:安全組規則是實例最重要的系統配置之一,添加規則一定要進行備注,方便后人理解,當實例釋放,IP修改等動作發生時,檢查安全組內是否有無效規則,并及時清理。

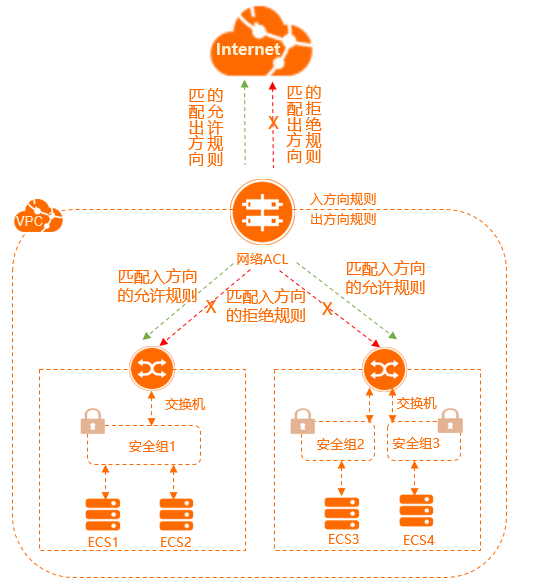

二、使用ACL控制專有網絡VPC

網絡ACL(Network Access Control List)是專有網絡VPC中的網絡訪問控制功能。用戶可以自定義設置網絡ACL規則,并將網絡ACL與交換機綁定,實現對交換機中云服務器ECS實例流量的訪問控制。用戶可以同時使用ACL和安全組規則,分別對交換機和 ECS 的流量進行控制,以下是ACL與安全組的關系:

安全組和ACL都是用于實現網絡訪問控制的重要工具,尤其是在VPC環境中,它們各有側重點,合理地協同使用能夠增強云環境的安全性。以下是如何讓安全組和ACL協同工作的建議:

層次分明,明確職責:安全組通常應用于更細粒度的控制,直接綁定到云服務器(如ECS實例),控制進出該實例的流量。它更側重于實例級別的訪問控制,且同一安全組內的實例默認相互信任,無需額外規則。網絡ACL則是在子網級別工作,作為VPC的一個可選安全層,控制進出一個或多個子網的流量。它適用于更廣泛的子網范圍控制,可以視為第一道防線;

規則設計互補:設計規則時,應確保安全組和ACL的規則不沖突,且能互補。例如,如果網絡ACL用于限制特定端口的入站流量,那么對應子網內的實例的安全組應配置允許必要的出站響應流量,以確保通信的完整性;

執行先后順序考慮:網絡ACL的規則先于安全組規則執行,因此,對于某些流量可能需要在網絡ACL中設置更為寬松的規則,以允許流量到達實例,然后再由安全組進行細粒度的控制;

備份與分層防御:將安全組和ACL視為多層防御的一部分,即使一處配置失誤,另一處仍然能提供保護。例如,可以在網絡ACL中設置全局禁用某些危險端口,同時在安全組中細化具體的訪問權限。

三、使用云防火墻控制整個云環境的出入流量

針對企業級場景,阿里云提供云防火墻產品,為整個VPC或特定的VPC之間提供統一的安全策略管理,用于控制進出整個云環境的網絡流量,包括但不限于阿里云環境中的ECS實例、VPC網絡、數據庫服務等,提供集中管理和靈活的策略配置,支持應用層規則,能夠對HTTP/HTTPS等應用層協議進行控制。根據云防火墻的作用范圍,主要有以下幾種類型:

互聯網邊界防火墻:互聯網邊界防火墻作用于互聯網邊界,對所有公網資產進出流量統一管控防護;內置威脅入侵防御模塊,支持失陷主機檢測、主動外聯行為的阻斷、業務訪問關系可視等功能;支持一鍵開啟防護,無需復雜的網絡接入配置和鏡像文件安裝,使用集群化部署方式,支持性能平滑擴展;

VPC邊界防火墻:檢測和管控通過云企業網的企業版轉發路由器、基礎版轉發路由器以及高速通道打通的專有網絡VPC之間、VPC和本地數據中心之間的東西向流量,實現云上跨VPC之間、VPC與本地數據中心(VBR)、VPC到三方云(VBR)、VPC與VPN之間內網訪問流量安全;

主機邊界防火墻:支持托管ECS安全組,對VPC內ECS實例的出入流量進行訪問控制。主機邊界防火墻的訪問控制策略發布后,會自動同步到ECS安全組并生效。同時支持安全組合規檢查和安全組微隔離可視化。