為了更好地保護企業信息安全,實現企業級的賬號管理,EDAS自身提供了一套賬號體系,同時還接入了阿里云訪問控制RAM(Resource Access Management)的賬號體系。EDAS已逐漸從EDAS內置賬號體系遷移至RAM的賬號體系。

相關概念

賬號體系中包含阿里云賬號、RAM用戶、子賬號(EDAS內置,不推薦)和角色等概念。

- 阿里云賬號

EDAS中,阿里云賬號擁有其下所有資源和EDAS的所有操作的權限。購買EDAS的阿里云賬號也是付費賬號。

在EDAS控制臺的菜單內,可以查看當前阿里云賬號的應用實例數限額、實際應用實例數和產品系列。

說明 EDAS原有付費阿里云賬號可以綁定其他未開通EDAS的阿里云賬號,如需解綁原有付費賬號綁定的其他阿里云賬號,請提交工單。 - RAM用戶

EDAS系統支持RAM的賬號體系。在使用EDAS時,推薦使用RAM的賬號體系。EDAS的阿里云賬號可以登錄RAM控制臺,創建RAM用戶,按需為RAM用戶分配最小權限,實現各司其職的高效企業管理。

在EDAS控制臺的菜單內,可以查看和完成以下操作:

- 阿里云賬號登錄控制臺可以查看阿里云賬號對應的所有子賬號列表。

- 可以在頁面右上角單擊同步子賬號完成RAM子賬號的同步。

- 配置過EDAS內置權限并且未遷移至RAM授權的子賬號可以管理角色、授權應用和資源組。

- 可以遷移賬號權限至RAM,詳情請參見將EDAS內置的權限管理切換為RAM權限管理。

- 子賬號(EDAS內置,不推薦)

EDAS原有賬號體系中提供了EDAS獨立的子賬號,現已不支持新建,并且推薦您將子賬號切換到RAM。具體操作,請參見將EDAS內置的權限管理切換為RAM權限管理。

說明 在EDAS內置的子賬號未切換到RAM前,您還可以對EDAS子賬號進行權限管理。具體操作,請參見管理EDAS內置權限(不推薦)。 - 角色

角色即擁有一系列指定權限的虛擬用戶,沒有確定的身份認證密鑰,需要被一個守信的實體用戶扮演才能正常使用。

EDAS中可以創建角色,也可以使用RAM的角色。

- 權限策略

權限策略是用語法結構描述的一組權限的集合,可以精確地描述被授權的資源集、操作集以及授權條件。

權限策略只能在RAM中創建。EDAS內置的權限控制僅支持對子賬號授權應用或資源組。

使用場景

下文以幾個典型場景為例來進一步說明EDAS賬號體系的使用場景。

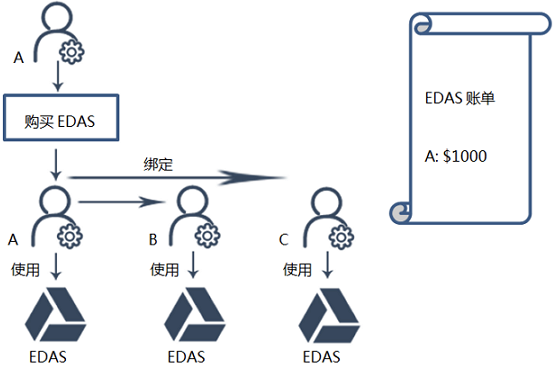

- 場景一

某公司用賬號A購買了EDAS,那么A就是一個付費賬號,同時也是一個阿里云賬號。該公司還有其他兩個部門都需要使用EDAS,于是可以在阿里云賬號A下新建兩個部門的子賬號或RAM用戶B、C并授予EDAS的管理權限。那么賬號B、C不需要付費購買EDAS就可以正常使用EDAS。

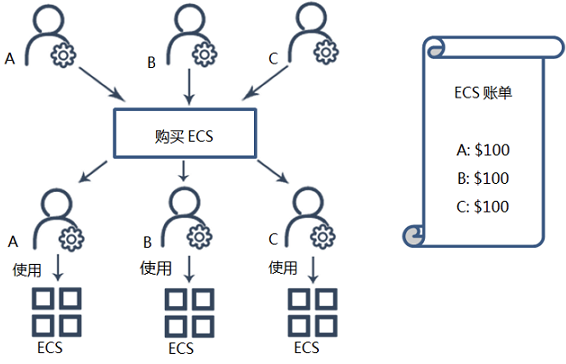

- 場景二

假設子云賬號B、C需要使用EDAS的完整功能,如創建應用、運行應用等,則必須自行購買ECS等資源,而不能用賬號云賬號A進行購買。

- 場景三

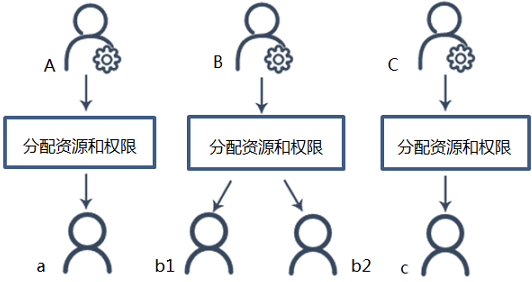

準備好資源后,三個阿里云賬號對應的部門分別創建了各自的子賬號或RAM用戶,用于權限及資源的具體分配和管理。

- 賬號A給子賬號或RAM用戶a授予了所有的ECS資源和所有權限。

- 賬號B創建了應用管理員和運維管理員的兩個角色,并將這兩個角色分別授予給了子賬號或RAM用戶b1,b2。

- 賬號C創建了一個查看應用的角色,授權給了c。