本文介紹私網資產主動發起外聯的風險、及對應的解決方案和當前典型的業務場景下的防護方案,并為您提供防護部署和運維的操作流程。

業務出站流量安全挑戰

隨著網絡攻擊的復雜化,企業的安全建設也面臨更艱巨的挑戰。一般企業云上工作負載往往既有互聯網訪問的入向流量,也有業務資產主動發起的出向流量。然而,在考慮如何保護網絡時,大多企業安全運維團隊往往更多關注入向網絡流量,并部署相對完善的安全措施。但是出向網絡流量的安全往往被忽視,成為很多企業的安全防護體系短板,比如入向防護措施被繞過后攻擊滲透至內網,造成竊取數據、下載安裝惡意軟件或對外連接惡意中控等。同時,由于企業安全管理措施疏忽,也可能會有內部人員對外非授權訪問,或訪問惡意網站應用等,造成敏感數據泄露等風險。

企業需要關注的潛在出向流量安全風險:

惡意軟件攻陷風險

當惡意攻擊者繞過入向安全防護棧措施,攻陷企業內部工作負載后,往往會外聯惡意中控,如回調進行勒索軟件下載等。在攻擊鏈路中,惡意軟件感染一般是更大規模攻擊的初始階段之一,許多惡意軟件仍然需要與命令和控制 (C&C) 服務器進行通信,建立連接,獲取更新,請求命令以及將竊取的數據泄露到中控服務器。某些類型的勒索軟件、僵尸網絡、挖礦行為等都需要進行外聯回調。這時候就需要及時告警和阻止惡意外聯,防止對企業的IT基礎設施、數字資產、開發系統等造成進一步破壞。

數據泄露風險

盜取企業高價值數據往往是惡意攻擊者的目標,一旦攻擊成功,惡意攻擊者可以獲取企業的高價值數據,如財務數據、密碼、電子郵件、個人身份信息等,并通過網絡流量外傳,用于非法兜售、財務欺詐、身份盜竊等惡意活動。攻擊者還可能利用這些獲取的信息對企業進一步提權或訪問敏感數據系統等,給企業帶來更多破壞性風險。

內部人員風險

由于安全意識不足或企業安全管理措施疏忽等,內部人員在進行業務系統開發或運維時,可能對外調用訪問一些不安全的Web服務、地理位置、IP等。或者有意將企業敏感數據上傳至外部GitHub等公開或開源平臺,給企業造成攻擊入侵風險和敏感數據泄露風險。這是需要及時有效的監測這些風險行為,并及時告警及阻止,同時也需要進一步審計溯源。

供應鏈風險

如果企業自身安全系統完善,但是由于業務中需要涉及三方開發系統,或者需要與供應商、子公司等業務互聯互訪,一旦相應供應商或子公司由于安全措施不足,導致被破壞攻陷后,攻擊也會影響到企業,并進行惡意外聯等。這就需要企業針對來自供應鏈方的流量也需要進行安全監控和審計,發現攻擊后能及時溯源止損。

出站流量合規風險

一些行業監管機構以及安全內審團隊,針對出向流量提出來較明確和嚴格的監管要求,提升系統的安全性。比如支付卡行業數據安全標準 (PCI DSS) v 4.0的要求:1.3.2要求限制源自持卡人數據環境 (CDE) 的出站流量。根據要求,僅允許被認為必要的出站流量。必須阻止所有其他出站流量。此要求旨在防止實體網絡內的惡意個人和受損系統組件與不受信任的外部主機進行通信。因此,企業也需要針對出站流量進行嚴格的安全管理和審計。

解決方案

針對出向流量安全管理,企業可以通過采用“NAT網關+NAT邊界防火墻”的方案實現對出向流量的有效監控和保護。

NAT網關通過自定義SNAT、DNAT條目可為云上服務器提供對外公網服務、及主動訪問公網能力。通過NAT網關的SNAT能力,當ECS主動發起對外訪問連接時,ECS會通過SNAT地址池中的EIP訪問互聯網,避免將私網直接暴露在公網,提升資產安全性。

NAT邊界防火墻為云防火墻的NAT邊界安全能力,可針對NAT轉化前的VPC內資源(例如ECS、ECI等)通過NAT網關直接訪問互聯網時,進行4~7層流量安全保護,審計和攔截未授權的流量訪問,降低未經授權的訪問、數據泄露、惡意流量攻擊等安全風險。云防火墻的訪問控制策略相比NAT網關的SNAT規則,可以精細化的管控訪問的目的IP、目的域名、目的區域、協議、端口及應用。

方案架構

場景一:多個VPC出向流量安全

某企業機構在云上主要為數據中心系統開發業務,主要有兩個專有網絡VPC,一個為生產VPC,一個為測試VPC,日常開發環境中有外部軟件調用需求(兩個VPC都有外聯),如jar包啟動更新等,需企業員工開發僅授權訪問正常業務,不允許非授權外聯,以避免安全風險。

部署方案

每個VPC內部署一個NAT網關,在NAT網關上配置SNAT策略,實現私網ECS綁定NAT EIP訪問公網。

每個NAT網關部署一個NAT邊界防火墻,在NAT邊界防火墻上配置白名單機制的ACL訪問控制策略,不允許訪問未經授權的IP和域名。

場景二:統一DMZ VPC出向流量安全

某金融機構在云上主要為證券保險業務,有多個業務VPC,包括中臺VPC、第三方系統VPC、行情VPC等,所有VPC均通過DMZ訪問公網,日常環境中有外部支付服務、外部行情服務及監管服務業務訪問需求,需僅授權訪問正常業務,不允許非授權外聯,造成安全風險。同時需對所有出向訪問流量實時監控審計,及時發現異常流量和攻擊。

部署方案

僅DMZ VPC內部署一個NAT網關,在NAT網關上配置SNAT策略,實現私網ECS綁定NAT EIP訪問公網,其他VPC通過云企業網互聯訪問DMZ VPC實現外網訪問。

僅DMZ VPC的NAT網關前部署一個NAT邊界防火墻,在NAT邊界防火墻上配置白名單機制的ACL訪問控制策略,不允許訪問未經授權的IP和域名。

場景三:單VPC內多個交換機的出向流量安全

某大型跨國機構在云上單個VPC中,由于業務訪問較為復雜,對外訪問系統較多,需要針對不同的資產做安全防護,實現更精細化安全策略管理。

部署方案

業務VPC內基于不同交換機部署NAT網關,其中一個NAT網關綁定了多個EIP。在NAT網關上配置SNAT策略,實現私網ECS綁定NAT EIP訪問公網。

每個NAT網關分別對應部署一個NAT邊界防火墻,在NAT邊界防火墻配置白名單機制的ACL訪問控制策略,不允許訪問未經授權的IP和域名。

部署指導

步驟一:部署NAT網關

登錄NAT網關管理控制臺,根據業務場景,為對應的VPC創建公網NAT網關。具體操作,請參見創建公網NAT網關實例。

為創建的公網NAT網關綁定EIP。具體操作,請參見創建和管理公網NAT網關實例。

重要公網NAT網關需要綁定EIP才能正常工作。

為公網NAT網關創建SNAT條目,實現無公網IP的ECS實例訪問互聯網。具體操作,請參見創建SNAT條目。

云防火墻的NAT邊界防火墻能力只支持NAT網關配置了SNAT條目,并且不存在DNAT條目。否則無法開啟NAT邊界防火墻。

步驟二:創建并開啟NAT邊界防火墻

前提條件

已開通云防火墻服務,并且購買了足夠數量的NAT邊界防火墻授權數。具體操作,請參見購買云防火墻服務。

已創建公網NAT網關,具體操作,請參見創建和管理專有網絡。

重要目前,NAT邊界防火墻僅支持防護公網NAT網關。

NAT網關滿足以下條件:

NAT網關所在的地域支持開通NAT邊界防火墻。NAT邊界防火墻支持的地域,請參見支持的地域。

NAT網關已至少綁定1個EIP,并且NAT網關綁定的EIP不超過10個。相關內容,請參見創建和管理公網NAT網關實例。

NAT網關已配置了SNAT條目,并且不存在DNAT條目。相關內容,請參見創建和管理SNAT條目。

如果NAT網關存在DNAT條目,您需要先刪除DNAT條目,才可以開啟NAT邊界防火墻。具體操作,請參見創建和管理DNAT條目。

NAT網關所在的VPC已配置了0.0.0.0指向該NAT網關的路由條目。相關內容,請參見創建和管理路由表。

NAT網關所在的VPC能夠分配至少28位的子網段。

操作步驟

如果NAT網關沒有同步到NAT邊界防火墻資產列表中,您可以單擊列表右上角同步資產進行手動同步,手動同步資產需要5~10分鐘,請耐心等待。

步驟三:配置訪問控制策略

登錄云防火墻控制臺。

在左側導航欄,選擇。

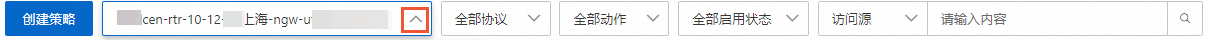

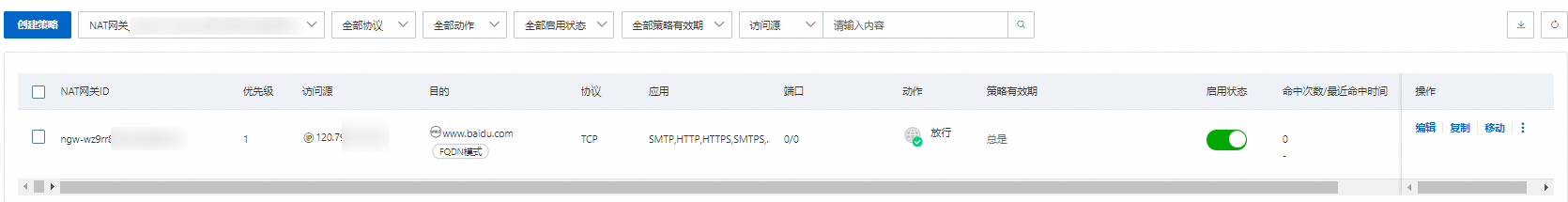

在NAT邊界頁面,選擇待配置的NAT網關,單擊創建策略。

云防火墻會自動同步您當前賬號下關聯的NAT網關,您可以單擊下拉框選擇待配置的NAT網關。

在創建策略-NAT邊界面板,配置訪問控制策略。單擊確定。具體操作,請參見配置NAT邊界訪問控制策略。

步驟四:驗證防護方案是否生效

登錄VPC的ECS實例,執行curl命令(例如curl www.test.com)模擬業務訪問互聯網。關于如何登錄ECS實例,請參見ECS遠程連接方式概述。

登錄云防火墻控制臺。

在左側導航欄,選擇。

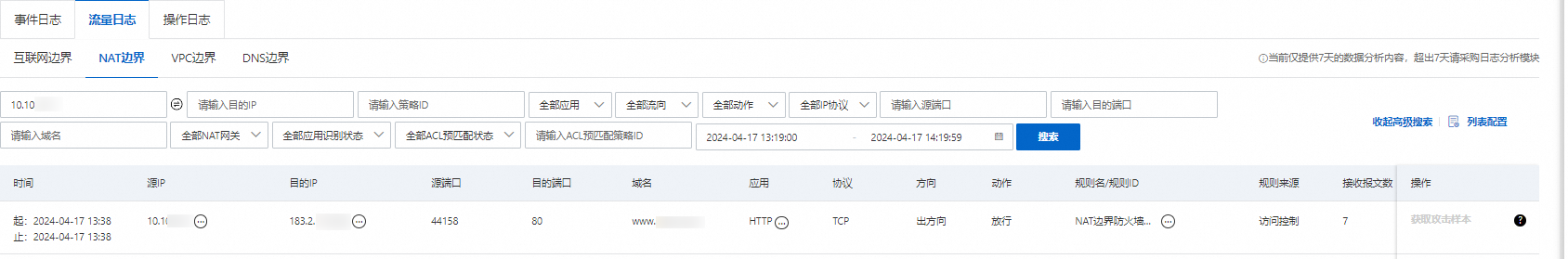

在頁簽,源IP設置為ECS的私網IP,搜索流量日志,查看訪問控制策略生效則表示NAT邊界防火墻能夠防護NAT網關出向流量。

運維指導

異常流量分析

步驟一:排查NAT邊界是否存在超量流量

登錄云防火墻控制臺。在左側導航欄,單擊總覽。

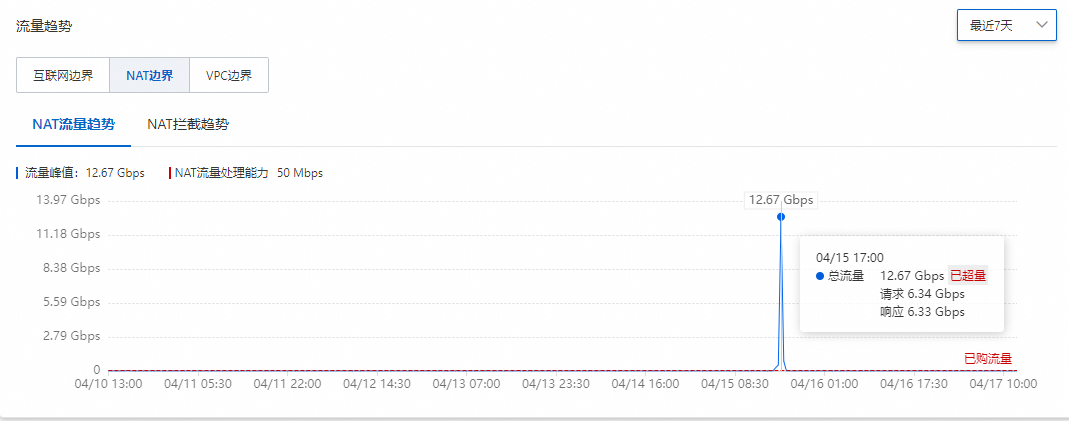

在總覽頁面,查看流量趨勢,發現某個時間點存在異常流量峰值。

說明超過購買的防護帶寬時,趨勢圖上會顯示已購NAT邊界處理能力,方便您了解流量超過防護帶寬多少。

如果排查有異常流量峰值,您需要查看私網外聯資產明細,定位異常IP。具體步驟,請參見步驟二。

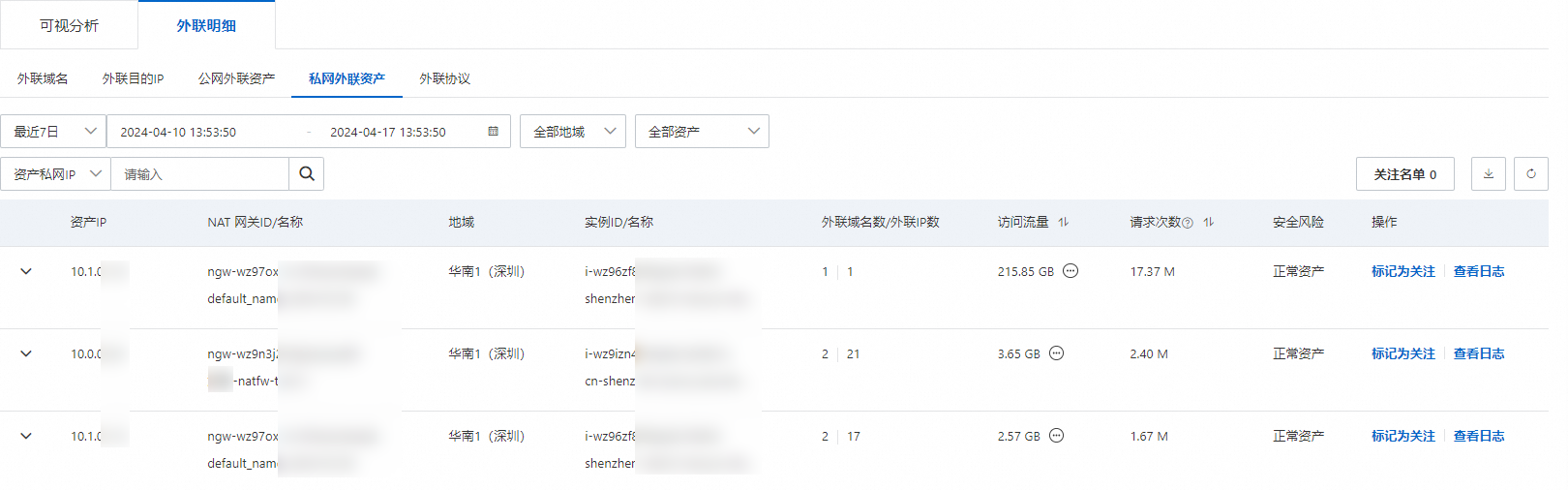

步驟二:根據私網外聯資產明細,定位異常IP

登錄云防火墻控制臺。

在左側導航欄,選擇。

在頁簽,根據訪問流量進行排序,重點排查訪問流量過大的資產IP,判定是否存在異常訪問。

如果定位出異常IP,您需要結合日志審計數據做進一步判斷。具體操作,請參見步驟三。

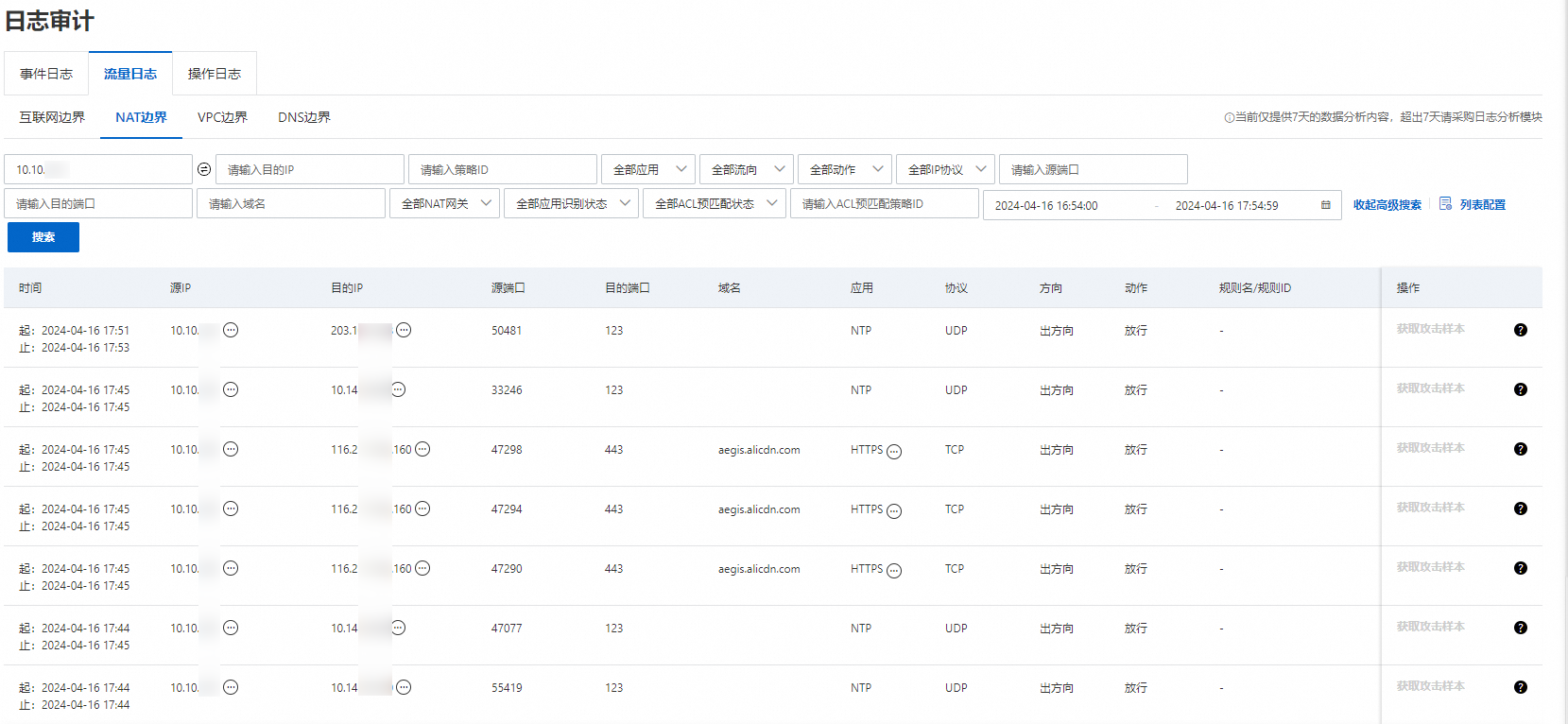

步驟三:結合日志審計數據,判斷異常流量是否符合業務需要

登錄云防火墻控制臺。

在左側導航欄,選擇。

在頁簽,源IP設置為ECS的私網IP,搜索流量日志,查看源IP、源端口和目的端口,判斷異常流量是否符合業務需要。

運維建議

如果您排查出異常流量峰值,且判定該流量確實是業務所需,可以參考如下建議進行運維:

擴充云防火墻防護帶寬

具體操作,請參見續費說明。

優化業務部署

為不需要防護的IP關閉云防火墻

具體操作,請參見關閉NAT邊界防火墻。