云安全中心漏洞管理支持發現和識別操作系統、Web內容管理系統、應用程序中的安全漏洞,可對漏洞進行優先級和風險評估,并支持一鍵修復部分漏洞,可以幫助您縮小系統的攻擊面。本文介紹漏洞修復功能支持掃描和修復的漏洞類型、漏洞修復的優先級以及對操作系統的限制說明。

漏洞規則更新時間說明

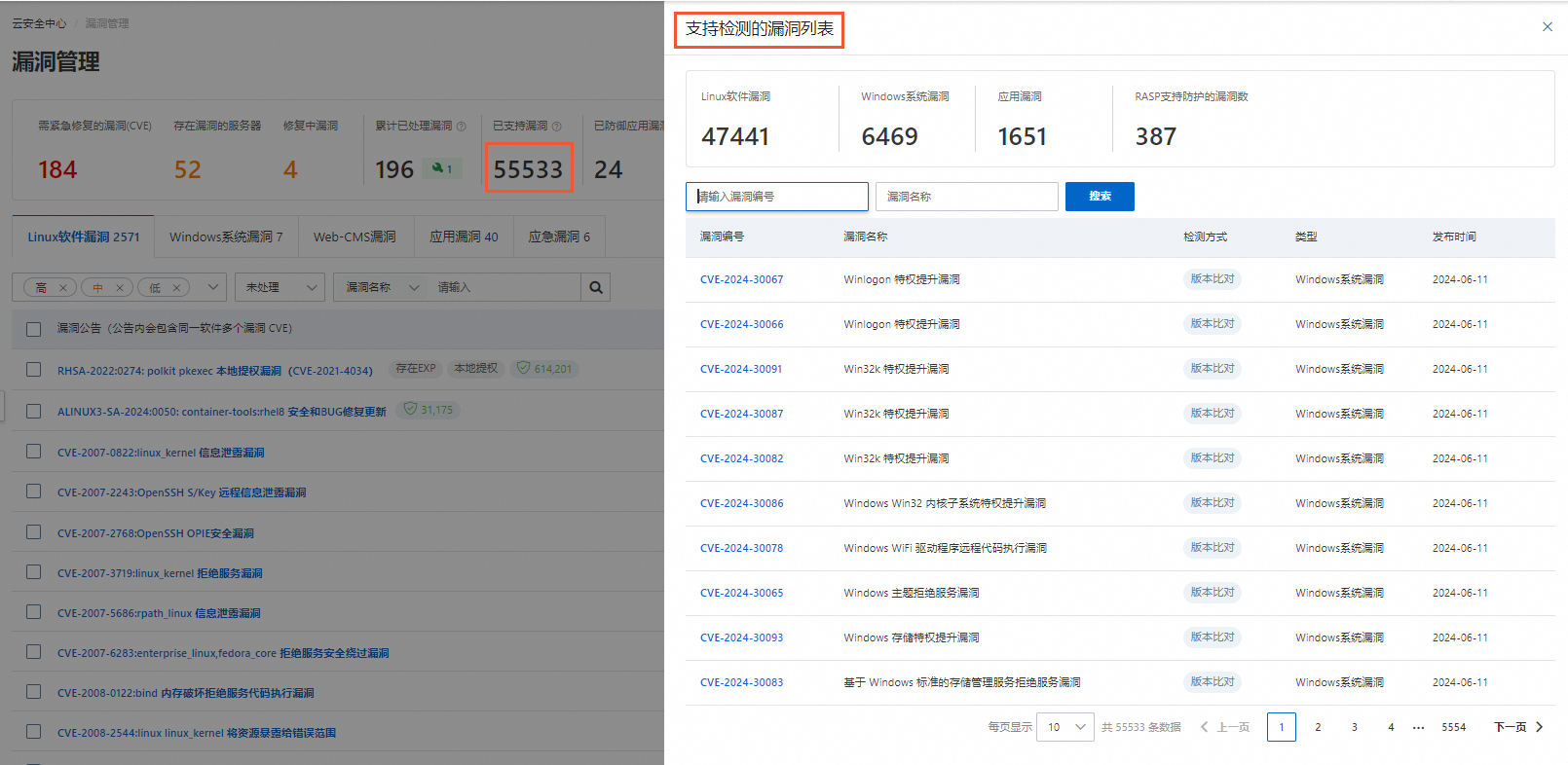

云安全中心會在操作系統供應商發布安全公告后的一段時間內,將對應的漏洞檢測規則補充到支持檢測的漏洞列表中。下面是詳細的更新時間說明。

Linux系統:針對Linux系統的CVE檢測將在操作系統供應商發布安全公告后的14*24小時內添加到云安全中心支持檢測的漏洞列表中,其中高危漏洞會在48小時內完成添加。

Windows系統:針對Windows系統的CVE檢測會在微軟發布安全公告后的48小時內添加到云安全中心支持檢測的漏洞列表中。

您可以在云安全中心控制臺查看支持檢測的漏洞列表,來確認是否支持相應漏洞的檢測。

在節假日期間漏洞更新可能會延遲。如果您有掃描緊急漏洞的需求,請提交工單聯系我們。

漏洞修復計費說明

不同版本使用說明

高級版、企業版和旗艦版用戶:無需額外購買,已綁定授權的服務器可通過云安全中心控制臺下發修復命令或調用API接口OperateVuls - 修復Linux軟件漏洞或ModifyOperateVul - 對檢測到的漏洞進行處理修復漏洞,且不限制修復次數。

免費版、僅采購增值服務版和防病毒版用戶:需開通按量付費或通過包年包月方式購買漏洞修復次數,才能通過云安全中心控制臺下發修復命令或調用API接口OperateVuls - 修復Linux軟件漏洞或ModifyOperateVul - 對檢測到的漏洞進行處理使用云安全中心提供的漏洞修復能力。

漏洞修復次數計算規則

通過云安全中心成功修復一臺服務器上的一個漏洞,意味著完成了該服務器上與該漏洞公告相關的所有CVE漏洞修復。一個漏洞公告可能包含同一軟件的多個CVE漏洞。

例如,您有5臺服務器需要修復漏洞,每臺服務器均有10個漏洞(即漏洞公告),均通過云安全中心控制臺下發漏洞修復命令,且所有漏洞都修復成功,則計數為50次。

修復后需重啟的服務器,重啟后漏洞修復狀態為已修復時,才會統計漏洞修復次數。

修復失敗的漏洞不統計漏洞修復次數。

支持掃描和修復的漏洞類型

下表介紹云安全中心的不同版本對各類型漏洞的掃描、修復的支持情況。

下表中的標識說明如下:

:表示支持。

:表示支持。 :表示不支持。

:表示不支持。

漏洞類型 | 功能模塊 | 免費版 | 僅采購增值服務 | 防病毒版 | 高級版 | 企業版 | 旗艦版 |

Linux軟件漏洞 | 手動掃描漏洞 |

|

|

|

|

|

|

自動掃描漏洞(周期性) |

|

|

|

|

|

| |

漏洞修復 |

| 購買漏洞修復次數或開通按量付費 | 購買漏洞修復次數或開通按量付費 |

|

|

| |

Windows系統漏洞 | 手動掃描漏洞 |

|

|

|

|

|

|

自動掃描漏洞(周期性) |

|

|

|

|

|

| |

漏洞修復 |

| 需購買漏洞修復次數 | 需購買漏洞修復次數 |

|

|

| |

Web-CMS漏洞 | 手動掃描漏洞 |

|

|

|

|

|

|

自動掃描漏洞(周期性) |

|

|

|

|

|

| |

漏洞修復 |

|

|

|

|

|

| |

應用漏洞 | 手動掃描漏洞 |

|

|

|

|

|

|

自動掃描漏洞(周期性) |

|

|

|

|

|

| |

漏洞修復 |

|

|

|

|

|

| |

應急漏洞 | 手動掃描漏洞 |

|

|

|

|

|

|

自動掃描漏洞(周期性) |

|

|

|

|

|

| |

漏洞修復 |

|

|

|

|

|

|

云安全中心僅支持掃描應急漏洞和應用漏洞,不支持修復。您需要根據漏洞詳情中提供的修復建議,登錄服務器手動修復。

漏洞修復優先級

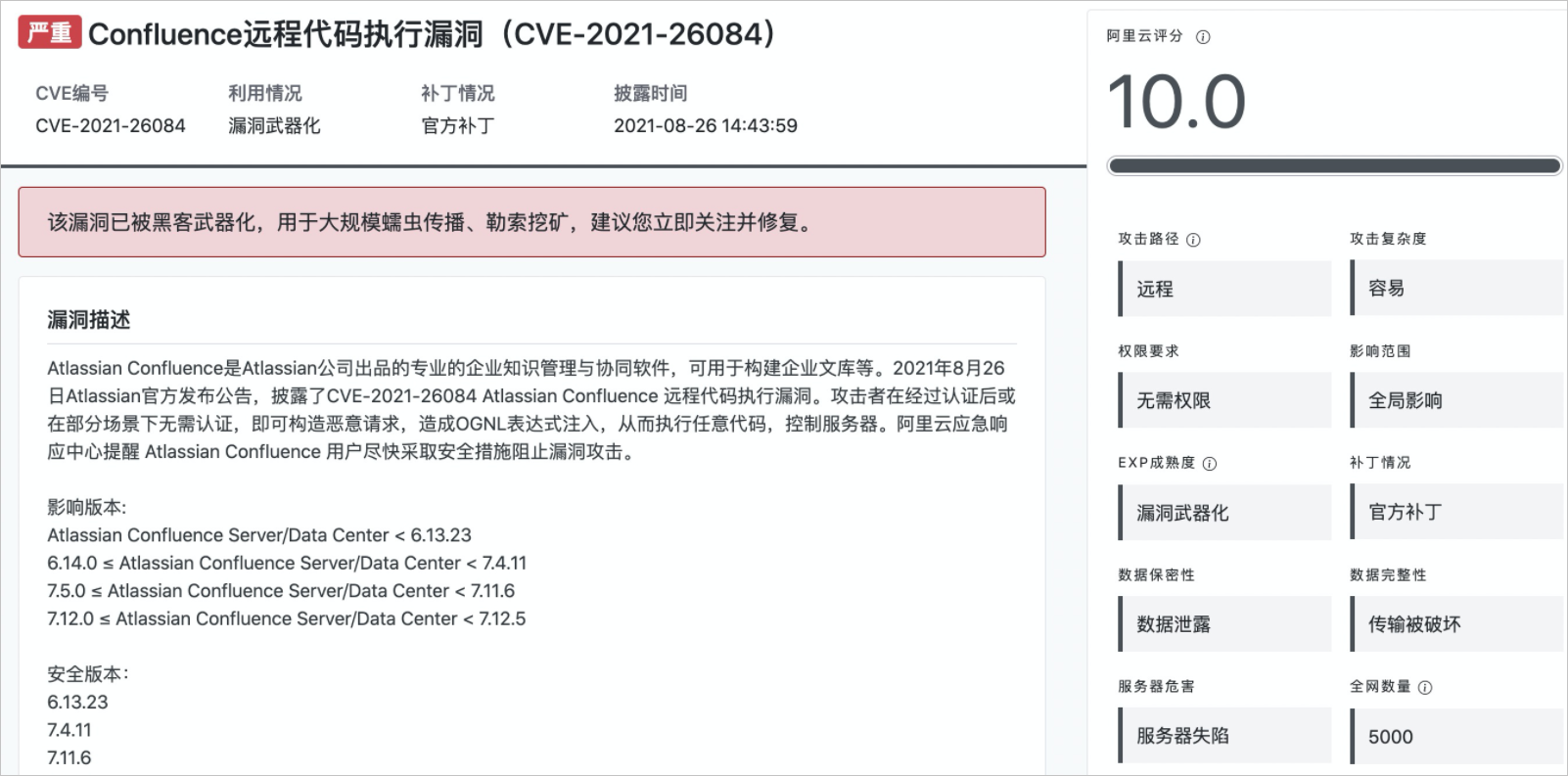

當您的資產被掃描出存在多個漏洞時,您可能無法確認優先修復哪個漏洞。針對此場景,云安全中心提供的阿里云漏洞脆弱性評分系統能評估修復漏洞的優先順序,幫助您做出漏洞修復優先級決策。

阿里云漏洞脆弱性評分系統

通用漏洞評分系統(Common Vulnerability Scoring System,簡稱CVSS)在捕捉漏洞的范圍和影響方面成效顯著,該系統不僅能夠評估某個漏洞被利用的可能性,還能很好地解釋該漏洞被利用會有什么后果。阿里云在CVSS的基礎上,結合實際攻防場景下漏洞嚴重性級別開發了阿里云漏洞脆弱性評分系統。

阿里云漏洞脆弱性評分系統在使用CVSS確定漏洞修復優先級和嚴重性的基礎上,根據云上實際攻防場景下漏洞嚴重性級別(嚴重、高、中和低),結合互聯網實際披露的漏洞可利用程序狀態,以及云安全中心入侵檢測數據模型中的黑客利用漏洞的成熟度對漏洞進行評分,幫助企業提高資產高可利用風險漏洞的補救效率以及補救措施的有效性。

漏洞的嚴重性級別由四個因素決定:

技術影響

利用成熟度(PoC、EXP、蠕蟲或病毒武器化)

風險威脅(服務器權限失陷與否)

受影響數量級(互聯網受影響IP量級決定漏洞被黑客關注程度)

漏洞修復緊急度得分計算模型

漏洞修復的緊急度得分是一個動態變化的數據。當漏洞被披露時,阿里云漏洞脆弱性評分系統會根據漏洞本身固有特性所可能造成的影響給該漏洞一個基本評分,即阿里云漏洞脆弱性評分。隨著時間的推移,通過軟件版本的更新對漏洞進行修復,存在漏洞的系統越來越少,漏洞的威脅也越來越小,漏洞修復緊急度得分也應該隨之降低。另外漏洞修復緊急度得分還與資產的部署環境、資產的重要性有關。

綜合以上影響漏洞修復緊急度得分的因素,阿里云漏洞修復緊急度得分計算模型如下:

漏洞修復緊急度得分=阿里云漏洞脆弱性評分*時間因子*實際環境因子*資產重要性因子

計算模型中的各參數的說明如下:

參數 | 參數項解釋 | 附加說明 |

阿里云漏洞脆弱性評分 | 基于阿里云漏洞脆弱性評分系統指標。 | 阿里云漏洞脆弱性評分系統指標,用來評測漏洞的嚴重程度。 |

時間因子 | 綜合了漏洞緩解措施受部署的時間延遲和漏洞利用方法的普及等因素后,形成的一條動態變化的時間曲線。取值范圍為0~1。 | 在漏洞公開的前三天,由于曝光率的增加,該漏洞被利用的機率會急劇增加,時間因子將從0增加并達到短暫的峰值(小于1),隨后急劇下降。隨著時間的推移,對漏洞成熟的利用手段將越來越多,漏洞實際利用難度在下降,時間因子將在100天之內逐漸增加并趨近于1。 |

實際環境因子 | 您服務器的實際環境。云安全中心對該漏洞利用所需的條件和您服務器的狀態進行綜合考慮,得出一個環境風險因子。實際環境因子對判斷漏洞風險非常重要。 | 當前納入參考的環境因素有:

|

資產重要性因子 | 當服務器數量很多時,系統為不同的服務器資產賦予不同使用場景下的重要性分值,并把該分值納入漏洞修復緊急度得分的計算之中,為您有序修復漏洞提供有價值的參考。 | 資產重要性因子默認值為1。您可以在主機資產頁面設置資產重要性為重要、一般或測試。以下是不同類型資產對應的資產重要因子:

|

漏洞修復優先級

您可根據漏洞修復緊急度得分按照漏洞修復的優先級順序修復漏洞。

漏洞修復緊急度得分與修復優先級對照表如下:

優先級 | 描述 | 修復緊急度得分 | 修復建議 |

高 | 該評級是針對未經身份驗證的遠程攻擊者可以輕松利用并導致系統受損(任意代碼執行)而無需用戶交互的漏洞。此類漏洞通常為蠕蟲、勒索軟件等利用的漏洞。 | 13.5分以上 | 該漏洞需盡快修復。 |

中 | 該評級適用于潛在可能危及資源的機密性、完整性或可用性的缺陷。此類漏洞通常為暫無法真實可利用,但官方或互聯網上披露的評級較高漏洞,建議持續關注。 | 7.1~13.5分 | 該漏洞可延后修復。 |

低 | 該評級適用于能被成功利用可能性極低或者成功利用后無實際風險的漏洞。此類漏洞通常是程序源代碼中的BUG缺陷,以及對合規場景和業務性能有影響的漏洞。 | 7分以下 | 該漏洞可暫不修復。 |

由于網絡抖動等原因導致云安全中心無法獲取該漏洞的環境因子時,漏洞修復建議會展示為可暫不修復。

應急漏洞和Web-CMS漏洞均為阿里云安全工程師確認后的高危漏洞,建議您盡快修復這兩類漏洞。

限制說明

漏洞掃描和修復支持的操作系統

操作系統類型 | 版本 |

Windows Server |

|

CentOS |

|

Redhat |

|

Ubuntu |

|

Alibaba Cloud Linux |

|

Anolis OS |

|

Debian |

說明 僅支持掃描,不支持修復。 |

SUSE |

|

麒麟 | 銀河麒麟高級服務器操作系統 V10 |

操作系統生命周期限制

針對下表所示的已終止生命周期(EOL)的操作系統,云安全中心對在官方終止生命周期時間之后出現的Linux軟件漏洞和Windows系統漏洞,不再支持掃描檢測和修復。Web-CMS漏洞、應用漏洞、應急漏洞的掃描和修復以及云安全中心支持的其他功能不受影響。

操作系統版本 | 官方終止生命周期(EOL)時間 | 云安全中心支持漏洞補丁情況 |

Windows Server 2003 | 2015年07月14日 | 云安全中心支持檢測和修復2015年07月14日之前出現的漏洞補丁。 |

Windows Server 2008 | 2020年01月14日 | 云安全中心支持檢測和修復2020年01月14日之前出現的漏洞補丁。 |

Windows Server 2008 R2 | 2020年01月14日 | 云安全中心支持檢測和修復2020年01月14日之前出現的漏洞補丁。 |

Windows Server 2008 SP2 | 2020年01月14日 | 云安全中心支持檢測和修復2020年01月14日之前出現的漏洞補丁。 |

Windows Server 2012 | 2023年10月10日 | 云安全中心支持檢測和修復2023年10月10日之前出現的漏洞補丁。 |

Windows Server 2012 R2 | 2023年10月10日 | 云安全中心支持檢測和修復2023年10月10日之前出現的漏洞補丁。 |

Ubuntu 12.04 LTS | 2017年04月28日 | 云安全中心支持檢測和修復2017年04月28日之前出現的漏洞補丁。 |

Ubuntu 14.04 LTS | 2019年04月 | 云安全中心支持檢測和修復2019年04月之前出現的漏洞補丁。 |

Ubuntu 16.04 LTS | 2021年04月 | 云安全中心支持檢測和修復2021年04月之前出現的漏洞補丁。 |

Ubuntu 18.04 LTS | 2023年04月 | 云安全中心支持檢測和修復2023年04月之前出現的漏洞補丁。 |

CentOS 5 | 2017年03月31日 | 云安全中心支持檢測和修復2017年03月31日之前出現的漏洞補丁。 |

CentOS 6 | 2020年11月30日 | 云安全中心支持檢測和修復2020年11月30日之前出現的漏洞補丁。 |

CentOS 8 | 2021年12月31日 | 云安全中心支持檢測和修復2021年12月31日之前出現的漏洞補丁。 |

Redhat 5 | 2017年03月31日 | 云安全中心支持檢測和修復2017年03月31日之前出現的漏洞補丁。 |

Redhat 6 | 2020年11月30日 | 云安全中心支持檢測和修復2020年11月30日之前出現的漏洞補丁。 |

漏洞數據保留時間說明

為了保證漏洞管理系統的清潔和高效,防止長期產生的漏洞占據資源,系統會自動刪除長時間狀態無變化的漏洞。

如果一個漏洞處于未失效狀態,未失效狀態包括:修復成功、修復失敗、已忽略、未修復、修復中、驗證中等,且其狀態保持不變超過一年,那么這個漏洞將會被系統自動刪除。

漏洞狀態變成為漏洞已失效后,漏洞已失效狀態保持時間超過您在漏洞管理設置中選擇的失效漏洞自動刪除時間時,該漏洞會被系統自動刪除。關于漏洞失效的更多信息,請參見查看漏洞詳情。