本文中含有需要您注意的重要提示信息,忽略該信息可能對您的業務造成影響,請務必仔細閱讀。

CNAME接入模式下,網站的業務流量經過WAF防護后流回源站。若源站IP泄露則攻擊者會繞過WAF直接攻擊源站。您可以為源站服務器配置訪問控制策略,只放行WAF回源IP段入方向的流量來保護源站。本文以部署了阿里云負載均衡SLB的ECS服務器為例,講解如何配置訪問控制策略。

網站接入WAF防護后,無論您是否設置源站保護,都不影響正常業務的轉發。

如果您使用透明接入方式,將源站阿里云服務器ECS和負載均衡SLB的業務流量接入WAF防護,引流端口的所有流量都會被牽引到WAF防護,攻擊者無法繞過WAF直接攻擊源站。因此,您無需設置源站保護。

風險須知

配置源站服務器的訪問控制策略存在一定風險。在設置源站保護前,請注意以下事項:

請確保同一源站ECS實例或SLB實例上的所有域名都已經接入WAF進行防護,避免攻擊者通過未接入WAF的域名入侵源站,從而影響其他域名業務。

在WAF集群出現故障時,WAF可能會將域名訪問請求旁路回源至源站,確保網站正常訪問。這種情況下,如果源站已設置ECS安全組或SLB白名單訪問控制策略,可能會導致源站暫時無法通過公網訪問。

當WAF集群擴容增加新的回源IP段時,如果源站已設置ECS安全組或SLB白名單防護,可能會導致頻繁出現5XX錯誤響應。建議您定期關注Web應用防火墻控制臺發布的回源網段變更通知,及時更新涉及回源IP網段的訪問控制策略。

如果您不再使用WAF,在將業務流量切回源站服務器之前,請務必先刪除已添加的訪問控制策略,放行所有業務流量,避免業務流量切回后出現業務中斷。

前提條件

步驟一:檢測源站是否存在IP暴露風險

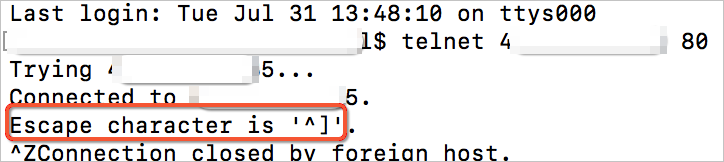

您可以在非阿里云環境直接使用Telnet工具連接源站公網IP地址的業務端口,檢測是否能夠成功建立連接:

如果可以連通,表示源站存在IP泄露風險,一旦黑客獲取到源站公網IP就可以繞過WAF直接訪問源站。

如果無法連通,表示源站當前不存在IP泄露風險。

示例:測試已接入WAF進行防護的源站IP的80端口和8080端口是否能成功建立連接。以下截圖中的測試結果顯示端口可以連通,說明源站存在IP泄露風險。

步驟二:獲取WAF回源IP段

WAF回源IP段會定期更新,請關注定期變更通知,及時將更新后的回源IP段添加至相應的安全組或白名單規則中,避免出現誤攔截。

登錄Web應用防火墻控制臺,在頂部菜單欄,選擇WAF實例的資源組和地域(中國內地、非中國內地)。

在左側導航欄,選擇。

- 在產品信息頁面右下方的回源IP段區域,單擊復制全部IP。回源IP段區域實時顯示WAF回源IP段。

步驟三:設置ECS安全組規則

如果您的源站服務器為云服務器ECS,請在獲取WAF回源IP段后,參照以下步驟設置源站ECS實例的安全組規則,只放行WAF回源IP段的入方向流量,拒絕所有其他IP段的入方向流量。

- 進入安全組頁面。

登錄ECS管理控制臺。

在左側導航欄,選擇。

在頂部菜單欄左上角處,選擇地域。

- 找到目標安全組,在操作列中,單擊管理規則。

- 選擇安全組規則所屬的方向。

- 如果安全組的網絡類型為專有網絡,請選擇入方向或出方向。

- 如果安全組的網絡類型為經典網絡,請選擇入方向、出方向、公網入方向或公網出方向。

添加一條優先級最高的安全組規則,放行WAF回源IP段的入方向流量。

在訪問規則區域的入方向頁簽下,單擊手動添加。

完成以下規則配置,并單擊保存。

配置項

說明

授權策略

選擇允許。

優先級

輸入1,表示優先級最高。

協議類型

選擇自定義TCP。

端口范圍

選擇HTTP(80)和HTTPS(443)。

授權對象

將已復制的WAF回源IP段粘貼到源輸入框。

描述

自定義描述信息。示例:放行WAF回源IP。

重要如果當前安全組防護的服務器與WAF回源IP以外的其他IP、HTTP或HTTPS以外的其他應用有交互,請將這些交互IP和端口通過安全組一并加白放行。

成功添加該安全組規則后,ECS實例安全組將以最高優先級放行WAF回源IP段的所有入方向流量。

警告請務必確保所有WAF回源IP段都已通過源站ECS實例的安全組規則設置了入方向的允許策略,否則可能導致網站訪問異常。

添加一條優先級最低的安全組規則,拒絕其余所有IP段的入方向流量。

在訪問規則區域的入方向頁簽下,單擊手動添加。

完成以下規則配置,并單擊保存。

配置項

說明

授權策略

選擇拒絕。

優先級

輸入100,表示優先級最低。

協議類型

選擇自定義TCP。

端口范圍

選擇HTTP(80)和HTTPS(443)。

授權對象

在源輸入框,輸入0.0.0.0/0(表示所有IP段)并按回車鍵。

描述

自定義描述信息。示例:拒絕所有入方向流量。

成功添加該安全組規則后,ECS實例安全組除了放行WAF回源IP段的入方向流量外,還將拒絕所有其他IP段的入方向流量,保證所有業務流量都經WAF轉發到源站ECS實例。

步驟四:設置SLB訪問控制

如果您的源站服務器部署了負載均衡SLB,您還需要設置SLB實例的訪問控制(白名單)策略,只放行WAF回源IP段的入方向流量。

以下操作描述以傳統型負載均衡CLB為例進行介紹。如果您使用應用型負載均衡ALB,請結合以下操作描述及ALB訪問控制文檔進行操作。

- 登錄傳統型負載均衡CLB控制臺。

在頂部菜單欄,選擇實例所屬地域。

在左側導航欄,選擇。

創建_IPv4訪問控制策略組。

在訪問控制頁面,單擊創建訪問控制策略組。

在創建訪問控制策略組面板,完成以下策略組配置,并單擊創建。

以下配置表示為所有IPv4類型的WAF回源IP創建一個策略組。

配置項

說明

策略組名稱

自定義策略組名稱。示例:WAF回源IP段_IPv4。

所屬資源組

選擇策略組所屬資源組。

IP版本

選擇IPv4。

批量添加IP地址/地址段和備注

粘貼所有IPv4類型的WAF回源IP。

每行只允許輸入一個條目。多個條目間通過回車分隔。

說明由于復制獲取的所有WAF回源IP段之間以半角逗號(,)分隔,建議您使用支持擴展替換的文本編輯器,將半角逗號(,)統一替換為換行符(\n)再進行粘貼。

重復步驟4,為所有IPv6類型的WAF回源IP創建一個策略組。

與步驟4有差異的配置說明如下:

策略組名稱:您可以將該策略組命名為WAF回源IP段_IPv6。

IP版本:選擇IPv6。

批量添加IP地址/地址段和備注:粘貼所有IPv6類型的WAF回源IP。

為監聽設置訪問控制策略。

在左側導航欄,選擇。

在實例管理列表,定位到要操作的實例,單擊實例ID。

在監聽列表,定位到要設置的監聽,在操作列下單擊

圖標,然后單擊設置訪問控制。

圖標,然后單擊設置訪問控制。請根據已接入WAF防護的業務類型,選擇要設置的監聽:

如果您已將HTTP業務接入WAF防護,則需要設置HTTP監聽。

如果您已將HTTPS業務接入WAF防護,則需要設置HTTPS監聽。

如果您已將HTTP和HTTPS業務接入WAF防護,則需要分別設置HTTP監聽和HTTPS監聽。

在訪問控制設置面板,打開啟動訪問控制開關并完成以下配置。

配置項

說明

訪問控制方式

選擇白名單:允許特定IP訪問負載均衡SLB。

選擇訪問控制策略組

根據CLB實例的IP版本,選擇WAF回源IP對應的訪問控制策略組:

IPv4類型CLB實例僅支持選擇IPv4版本的策略組。

IPv6類型CLB實例僅支持選擇IPv6版本的策略組。

完成以上配置后,CLB實例監聽將會放行WAF回源IP段的入方向流量。

后續操作

完成ECS安全組或SLB白名單設置后,您可以通過測試源站IP的80端口和8080端口是否能成功建立連接,驗證設置是否已生效。

如果端口無法直接連通,但網站業務仍可正常訪問,則表示源站保護已設置成功。