IPS能力概述

云防火墻默認的入侵防御IPS(Intrusion Prevention System)能力可以實時主動檢測和攔截黑客惡意攻擊、漏洞利用、暴力破解、蠕蟲病毒、挖礦程序、后門木馬、DoS等惡意流量,保護云上企業(yè)信息系統(tǒng)和網(wǎng)絡架構免受侵害,防止業(yè)務被未授權訪問或數(shù)據(jù)泄露,以及業(yè)務系統(tǒng)和應用程序損壞或宕機等。

為什么需要IPS攻擊防護

云上常見的網(wǎng)絡攻擊

在云上的企業(yè)業(yè)務環(huán)境中,承載著重要的面向公網(wǎng)訪問和內網(wǎng)互訪的業(yè)務系統(tǒng),包括開發(fā)環(huán)境、生產(chǎn)環(huán)境、數(shù)據(jù)中臺等。因此,企業(yè)可能面臨著惡意攻擊者入侵和非授權訪問的風險,威脅著數(shù)據(jù)泄露、服務器資源耗盡和業(yè)務受損等風險。在這其中,網(wǎng)絡仍然是惡意攻擊最主要的傳播渠道。常見的攻擊方式包括:

惡意軟件攻擊:惡意軟件包括病毒、蠕蟲、木馬等,用戶有可能通過下載惡意軟件到云服務器,導致云服務器受到攻擊。

端口掃描和暴力破解:攻擊者部署掃描系統(tǒng),在全球范圍內掃描目標服務器的開放端口,嘗試通過暴力破解方式猜測用戶名和密碼,以獲取非法訪問權限。攻擊者還可能在受害機器上部署后門木馬、下載挖礦程序或勒索軟件。

Web漏洞攻擊:包括SQL注入、XSS攻擊、CSRF攻擊、RCE漏洞等。攻擊者利用應用程序或網(wǎng)站的漏洞,非法訪問目標系統(tǒng)、篡改數(shù)據(jù)或竊取信息。

四層漏洞攻擊:包括對四層網(wǎng)絡協(xié)議漏洞的攻擊。

數(shù)據(jù)庫攻擊:包括對Redis、MySQL等數(shù)據(jù)庫的攻擊。

命令執(zhí)行和反彈shell:攻擊者可能通過執(zhí)行惡意命令和反彈Shell來獲取非法訪問權限。

為了應對這些攻擊,企業(yè)需要采取相應的安全措施和防護策略,如部署云防火墻、加強網(wǎng)絡安全配置、及時修復漏洞,以確保業(yè)務系統(tǒng)的安全性和穩(wěn)定性。

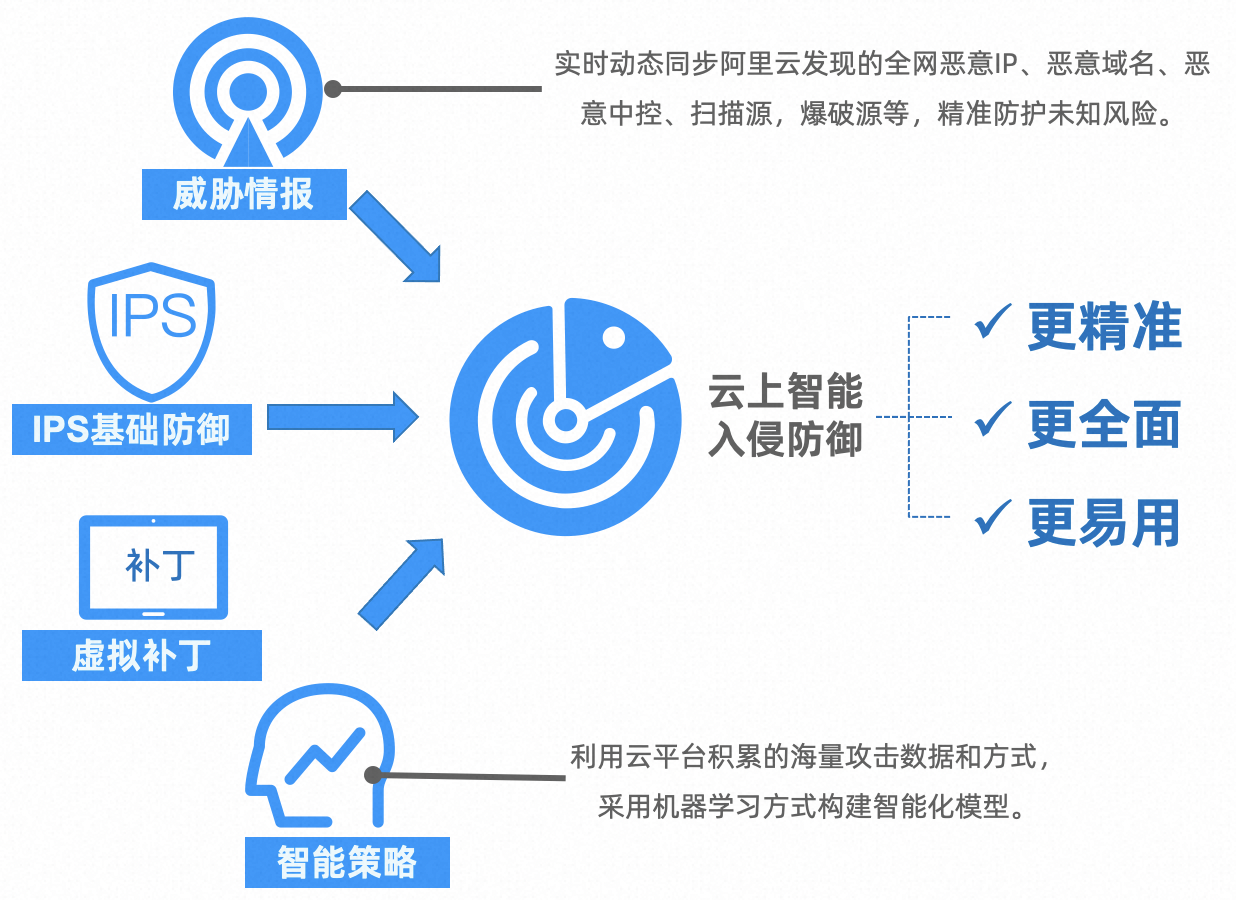

云防火墻的IPS能力

云防火墻的IPS功能通過攔截惡意流量、提供虛擬補丁、防護出向惡意流量、共享威脅情報和利用機器學習構建智能化模型等方式,為企業(yè)的云上業(yè)務提供了全面而高效的安全防護。

云防火墻的IPS功能提供了基礎防御和虛擬補丁共5000多個,可以快速有效地攔截漏洞攻擊,縮短攻擊利用的時間窗口。

當企業(yè)的云上業(yè)務存在漏洞時,通常需要通過更新補丁來修復。然而,漏洞修復往往需要較長的時效性,并且某些補丁可能需要重啟業(yè)務。對于高危和0day漏洞,云防火墻通常在3小時內就能提供防護,這為業(yè)務爭取了修復漏洞的時間。并且,使用云防火墻時,您無需安裝補丁或重啟服務器,可以更快速地保護業(yè)務免受漏洞利用的風險。

云防火墻的IPS功能還能檢測和防護出向的惡意流量,例如業(yè)務系統(tǒng)失陷后連接惡意中控,或內部人員的異常外聯(lián)行為等,能夠及時發(fā)出告警并進行攔截,降低數(shù)據(jù)泄露和攻擊擴散的風險。

云防火墻的IPS功能結合了阿里云海量的威脅情報,通過情報共享能力,實時動態(tài)同步阿里云發(fā)現(xiàn)全網(wǎng)惡意IP、惡意域名、惡意中控、惡意掃描源,爆破源等,進行精準防護。

云防火墻利用了阿里云平臺積累的大量攻擊數(shù)據(jù)和方式,構建了智能化模型,幫助您有效地抵御未知威脅。

云防火墻IPS防御原理

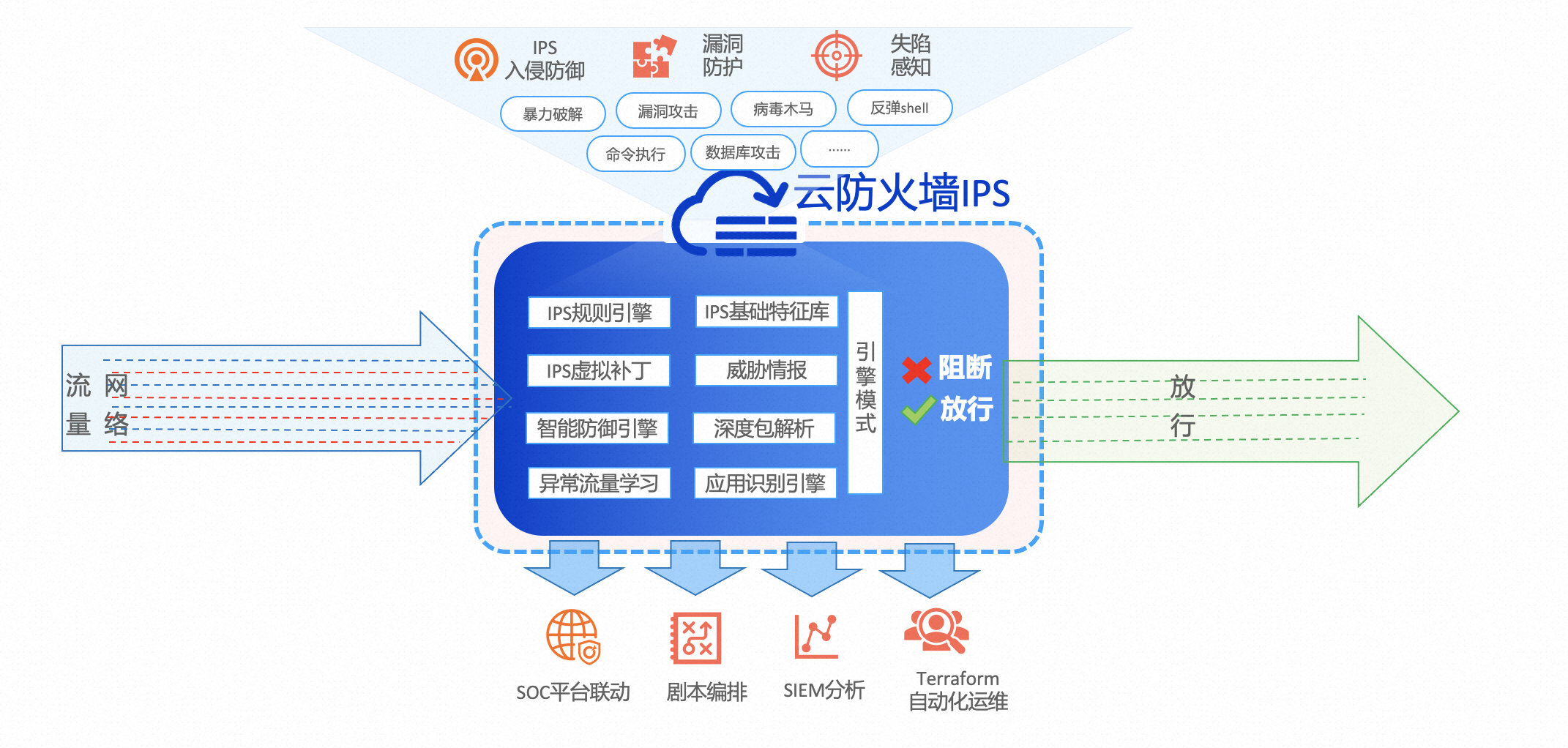

云防火墻是串聯(lián)在云上網(wǎng)絡鏈路中,包括互聯(lián)網(wǎng)出入向,NAT邊界、內網(wǎng)跨VPC及云上和線下IDC機房之間。網(wǎng)絡架構如下圖所示:

所有接入云防火墻的網(wǎng)絡流量都會經(jīng)過云防火墻IPS引擎和ACL引擎過濾,再轉發(fā)出去。

針對網(wǎng)絡流量,云防火墻通過深度數(shù)據(jù)包協(xié)議識別解析DPI(Deep Packet Inspection)引擎進行檢測和識別,可以識別網(wǎng)絡流量中的協(xié)議并進行包解析。同時,針對IPS攻擊和威脅情報,云防火墻會進行流過濾和包過濾。如果命中了威脅引擎模式(觀察模式、攔截模式-寬松、攔截模式-中等、攔截模式-嚴格)以及IPS規(guī)則動作,那么該攻擊數(shù)據(jù)包將被丟棄或放行,從而實現(xiàn)對攻擊的實時告警和攔截。

云防火墻支持的攻擊類型

配置IPS威脅引擎模式的具體操作,請參見IPS配置。

攻擊類型 | 攻擊危害 | 防護建議 |

異常連接 | 攻擊者可能利用掃描器掃描服務器上開放的端口,如果服務器存在未授權的數(shù)據(jù)庫端口或其他弱口令的業(yè)務,可能會導致數(shù)據(jù)丟失或泄露。例如,Redis未授權訪問是一種常見的風險,如果未對Redis數(shù)據(jù)庫進行適當?shù)陌踩渲茫粽呖梢酝ㄟ^未授權訪問獲得敏感數(shù)據(jù)或對數(shù)據(jù)庫進行破壞。 | 如果您的業(yè)務中有較多的非Web應用,例如MySQL、SQLServer等非Web服務器(開放的端口不是80、443、8080),那么您應該重點關注是否命中此類規(guī)則,如Shellcode、敏感執(zhí)行等多種針對非Web應用的攻擊方式。 如果您的業(yè)務中沒有上述的非Web應用,建議您開啟IPS威脅引擎攔截模式-嚴格模式。 |

命令執(zhí)行 | 攻擊者執(zhí)行惡意命令可能導致嚴重后果,如獲取機器的控制權限、竊取敏感數(shù)據(jù)或攻擊其他系統(tǒng)。例如Log4j漏洞,攻擊者可以利用該漏洞執(zhí)行惡意命令,從而造成系統(tǒng)的安全威脅。 | 寬松模式下,可以制御大部分Web應用的通用和非通用遠程命令執(zhí)行攻擊,并能夠滿足日常防護的需求。然而,遠程命令執(zhí)行攻擊在眾多攻擊中具有最大的危害性,因此您需要關注中等模式下各種組件的攻擊命中情況。 如果您的業(yè)務較為復雜,涉及到許多非Web應用的暴露面,建議您開啟IPS威脅引擎的攔截模式-嚴格模式。 |

掃描 | 網(wǎng)絡掃描可能會對機器機或網(wǎng)絡設備造成過載,導致服務中斷或不穩(wěn)定,可能會導致系統(tǒng)崩潰或服務不可用。 | 建議重點關注業(yè)務中是否開啟了SMB命名管道,該協(xié)議主要用于文件共享等功能。如果業(yè)務中沒有使用SMB命名管道的需求,建議禁用該功能,以減少潛在的安全風險。 如果確實需要使用SMB命名管道,建議開啟IPS威脅引擎的攔截模式-中等或攔截模式-嚴格模式。 |

信息泄露 | 信息泄露可能導致個人隱私權受到侵犯,敏感個人身份信息、聯(lián)系方式、財務信息等可能被惡意利用。 | 鑒于不同業(yè)務對信息泄露的定義可能不同,您可以重點關注攔截模式-中等及攔截模式-嚴格模式下規(guī)則的命中情況。 建議先開啟觀察模式 ,對規(guī)則進行監(jiān)控,在一個業(yè)務周期內(例如24小時、一周、一月)觀察是否會出現(xiàn)誤報的情況。如果觀察模式 下沒有出現(xiàn)誤報,即規(guī)則沒有錯誤地判定正常流量為威脅行為,那么可以考慮開啟IPS威脅引擎的攔截模式-中等或攔截模式-嚴格模式。 |

DoS攻擊 | DoS(拒絕服務)攻擊可能會對服務器和網(wǎng)絡設備造成過載,導致服務中斷或不穩(wěn)定,甚至可能導致系統(tǒng)崩潰或服務不可用。 | 該類攻擊直接危害性較小,您可以關注業(yè)務中是否存在未知原因導致的中斷、拒絕服務等。如果沒有,可以維持攔截模式-寬松模式。 如果您的業(yè)務SLA要求較高,可以選擇IPS威脅引擎攔截模式-中等或攔截模式-嚴格模式。 |

溢出攻擊 | 溢出攻擊可能會對服務器和網(wǎng)絡設備造成過載,導致服務中斷或不穩(wěn)定,甚至可能導致系統(tǒng)崩潰或服務不可用。 | 溢出攻擊主要是由于二進制中的輸入點未經(jīng)嚴格控制,導致參數(shù)傳遞過程中發(fā)生內存越界,從而可能導致命令執(zhí)行、信息泄露等其他攻擊。在對溢出攻擊進行防護時,需要重點關注非Web應用攻擊的命中情況。 如果業(yè)務以Web應用為主,可以選擇攔截模式-寬松模式。如果業(yè)務中包含較多非Web應用,建議選擇IPS威脅引擎攔截模式-中等或攔截模式-嚴格模式。 |

Web攻擊 | Web攻擊是一種嚴重的安全威脅,攻擊者通過此類攻擊可以獲取目標機器的控制權限,竊取敏感數(shù)據(jù),并且可能導致業(yè)務中斷。 | 除了遠程命令執(zhí)行之外,在Web應用中還存在其他常見攻擊,例如OWASP TOP攻擊中的SQL注入、XSS、任意文件上傳等。針對這些攻擊,建議在規(guī)則的灰度發(fā)布和正式發(fā)布過程中進行嚴格測試,并且日常運維中建議開啟IPS威脅引擎攔截模式-中等或攔截模式-嚴格模式。 |

木馬后門 | 木馬后門是一種危險的惡意軟件,它可以為攻擊者提供持續(xù)訪問受害機器的能力。即使系統(tǒng)漏洞被修復,攻擊者仍有可能重新進入系統(tǒng)。通過木馬后門,攻擊者可以長期監(jiān)控受感染系統(tǒng),竊取敏感數(shù)據(jù)。同時,系統(tǒng)存在木馬后門可能導致法律責任、法律訴訟、罰款等問題,同時也會造成聲譽損失。 | 木馬后門通信通常包含了加密、混淆、編碼等對抗防御手法,嚴格模式下通常用以弱特征進行檢測、攔截故需重點關注。日常模式下建議開啟IPS威脅引擎中等模式。 木馬后門通信通常采用加密、混淆和編碼等對抗防御手法,嚴格模式下通常注意使用弱特征進行檢測和攔截。 日常運維中,建議開啟IPS威脅引擎攔截模式-中等或攔截模式-嚴格模式。 |

病毒蠕蟲 | 病毒蠕蟲是一種具有持續(xù)性的惡意軟件,它可以為攻擊者提供持續(xù)訪問受害機器的能力。即使系統(tǒng)漏洞被修復,攻擊者仍有可能重新進入系統(tǒng)。通過病毒蠕蟲,攻擊者可以長期監(jiān)控感染系統(tǒng),并竊取其中的數(shù)據(jù)。同時,系統(tǒng)存在病毒蠕蟲可能導致法律責任、法律訴訟、罰款等問題,同時也會造成聲譽損失。 | 通常,這類事件會導致主機失陷。如果在觀察模式 下發(fā)現(xiàn)規(guī)則命中,就需要進行溯源分析,以確定攻擊來源和采取適當?shù)膽獙Υ胧H绻麤]有任何規(guī)則命中,則可以推斷主機大概率處于無風險的正常運行模式,建議開啟IPS威脅引擎攔截模式-中等模式。 |

挖礦行為 | 挖礦行為是一種占用機器帶寬和算力的惡意行為,會導致系統(tǒng)卡頓和性能下降,從而導致應用程序運行緩慢、響應延遲等問題,對用戶的工作效率和體驗產(chǎn)生負面影響。 | 通常,這類事件會導致主機失陷。如果在觀察模式 下發(fā)現(xiàn)規(guī)則命中,就需要進行溯源分析,以確定攻擊來源和采取適當?shù)膽獙Υ胧H绻麤]有任何規(guī)則命中,則可以推斷主機大概率處于無風險的正常運行模式,建議開啟IPS威脅引擎攔截模式-中等模式。 |

反彈Shell | 反彈Shell是一種危險的攻擊工具,它可以為攻擊者提供持續(xù)訪問受害機器的能力。即使系統(tǒng)漏洞被修復,攻擊者仍有可能重新進入系統(tǒng)。通過反彈Shell,攻擊者可以長期監(jiān)控感染系統(tǒng),并竊取其中的數(shù)據(jù)。同時,系統(tǒng)存在反彈Shell可能導致法律責任、法律訴訟、罰款等問題,同時也會造成聲譽損失。 | 通常,這類事件會導致主機失陷。如果在觀察模式 下發(fā)現(xiàn)規(guī)則命中,就需要進行溯源分析,以確定攻擊來源和采取適當?shù)膽獙Υ胧H绻麤]有任何規(guī)則命中,則可以推斷主機大概率處于無風險的正常運行模式,建議開啟IPS威脅引擎攔截模式-中等模式。 |

其他 | 主要用于非法外聯(lián)和由于外聯(lián)引起的攻擊,也包含無法歸類到其他攻擊分類的攻擊。 |

|

IPS防御模式說明

威脅引擎運行模式分為觀察模式、攔截模式。根據(jù)配置的威脅引擎運行模式不同,基礎防御和虛擬補丁中的規(guī)則匹配的動作不同,例如配置攔截-嚴格模式,則大部分基礎防御和虛擬補丁的規(guī)則匹配動作為攔截動作。威脅引擎運行模式可以分為以下幾種。

分類 | 適用場景 | 特點 | 示例 | |

觀察模式 | 不防護。 | 針對攻擊行為僅記錄及告警,攔截模式會對攻擊行為阻斷。 | Apache Tomcat塊請求遠程拒絕服務(CVE-2014-0075)、Atlassian Jira SSRF攻擊(CVE-2019-16097)、Godlua后門軟件通信。 | |

攔截模式 | 寬松模式 | 防護粒度較粗,主要覆蓋低誤報規(guī)則,適合對誤報要求高的業(yè)務場景。 | 明確漏洞利用關鍵字、關鍵參數(shù),有明顯的攻擊報文和行為,無誤報可能性。 | Struts 2遠程代碼執(zhí)行(CVE-2018-11776)、Spark REST API未授權訪問(CVE-2018-11770)、Jenkins遠程命令執(zhí)行(CVE-2018-1000861)。 |

中等模式 | 防護粒度介于寬松和嚴格之間,適合日常運維的常規(guī)規(guī)則場景。 | 涉及每種攻擊類型,綜合利用各類漏洞利用分析方式,即為常規(guī)規(guī)則,基本無誤報的可能性。 | Oracle WebLogic Server遠程代碼執(zhí)行(CVE-2020-2551)、Microsoft WindowsRDP Client遠程代碼執(zhí)行(CVE-2020-1374)、SMBv1拒絕服務攻擊(CVE-2020-1301)。 | |

嚴格模式 | 防護粒度最精細,主要覆蓋基本全量規(guī)則,相比中等規(guī)則組可能誤報更高,適合對安全防護漏報要求高的場景。 | 棧溢出、緩沖區(qū)溢出等高危害性漏洞,其中絕大部分四層漏洞,需經(jīng)過協(xié)議分析、關鍵字匹配、多次跳轉、關鍵字偏移等攻擊確認。 | Squid Proxy HTTP Request Processing緩沖區(qū)溢出(CVE-2020-8450)、Nginx 0-Length Headers Leak拒絕服務(CVE-2019-9516)、Oracle WebLogic | |